1 數據全生命周期風險

數據全生命周期過程均存在風險點,一個環(huán)節(jié)的泄露都可以導致數據防護的失效,比如:

(1)數據在傳輸過程中采用https協(xié)議加密,但是在數據庫中采用明文存儲,數據極有可能在數據庫中被盜取.

(2)數據在存儲過程中重要敏感數據采取加密存儲,但是存在數據提供的能力,那么傳輸到另外一個系統(tǒng),可能就存在明文存儲的風險。

網絡安全的“木桶理論”同樣適用于數據安全,一塊內容的缺失都可能導致全盤防護失效。

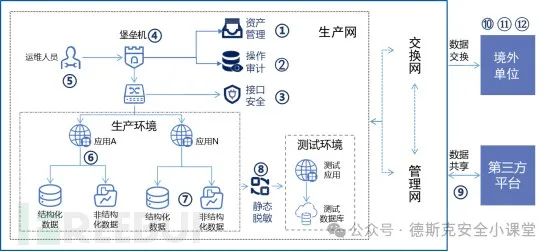

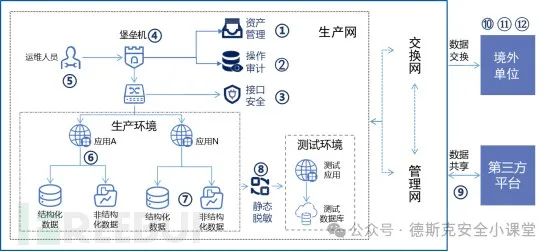

2 典型數據安全場景數據安全風險點

本次分享的數據安全風險點是依據上述安全環(huán)境場景得出,風險點的順序按照項目實施的順序進行介紹,客戶不懂安全,但是懂業(yè)務,懂邏輯。把復雜的技術問題,轉變?yōu)楹唵蔚念惐葐栴}。

我們永遠無法把客戶培養(yǎng)成為安全專家,但是我們可以把安全變成業(yè)務,讓客戶成為業(yè)務專家

2.1 風險1:資產信息更新能力有待提高,核心數據識別能力有待增強

(1)動態(tài)更新不足

現狀:數據資產管理系統(tǒng)無法實時更新,導致對新增加或變更的資產缺乏及時的了解。這種滯后的信息處理會影響企業(yè)對資產現狀的掌握,進而影響決策的準確性。由于缺乏最新的數據,風險評估和控制也變得困難,可能導致潛在威脅未被及時發(fā)現和處理。

結果:某些新增設備或軟件帶來的安全漏洞未能及時識別和補救,增加了網絡攻擊的風險。

(2)數據識別不精確

現狀:企業(yè)對其重要核心數據的識別不夠準確,導致保護措施不到位。這種不精確的識別會導致關鍵數據的保護存在漏洞,進而增加數據泄露的風險。

結果:企業(yè)未能準確識別和分類其敏感數據,如客戶信息、財務數據或知識產權,那么在數據保護策略和技術措施的制定和實施上會出現盲點。

2.2 風險2:數據審計覆蓋度不足,處理能力不足以覆蓋業(yè)務需求

(1)審計覆蓋度不足

現狀:數據庫審計的范圍不夠廣泛,未涵蓋所有重要數據庫,導致關鍵操作和異常行為未被檢測到,如數據的增刪改查、權限變更等關鍵活動,可能不在審計的監(jiān)控范圍內。

結果:某個未被審計覆蓋的數據庫發(fā)生了數據泄露或未經授權的訪問,無法迅速識別和響應,增加了數據損失和安全風險。

(2)處理性能不足【未應付而應付】

現狀:審計系統(tǒng)處理性能低下,面對大量數據時容易出現漏管漏審情況,無法及時響應和處理安全事件。隨著企業(yè)數據量的增長,審計系統(tǒng)需要處理和分析的日志和操作記錄也隨之增加。如果審計系統(tǒng)的處理能力不足,可能導致在高峰時期或面對海量數據時無法及時處理,出現漏審的情況。

結果:當大量用戶同時訪問數據庫或進行大規(guī)模數據遷移時,審計系統(tǒng)可能無法跟上,導致部分關鍵操作未被記錄或分析。無法全面了解其數據庫的活動情況,難以及時發(fā)現和應對安全事件。處理性能不足還會導致審計系統(tǒng)的響應速度變慢,影響企業(yè)對安全事件的快速響應和處理能力,從而增加了安全風險。

2.3 風險3:API接口未統(tǒng)一安全管理,存在數據泄露風險

(1)認證和授權不足:只依賴簡單的API密鑰進行身份驗證,這種方式容易被攻擊者獲取和利用。

(2)數據加密不足:在數據傳輸過程中,如果缺乏充分的加密措施,數據可能在傳輸過程中被截獲和篡改。

(3)輸入驗證不嚴格:缺乏嚴格的輸入驗證機制可能導致API接口容易受到注入攻擊(如SQL注入、XSS等)。

(4)過度暴露信息:有些API接口可能會返回過多的詳細信息,包括錯誤消息、系統(tǒng)配置等,這些信息可能被攻擊者利用來發(fā)起進一步的攻擊。

(5)速率限制和DDoS防護不足:如果API接口沒有實施速率限制和DDoS防護措施,攻擊者可能通過大量請求耗盡系統(tǒng)資源,導致服務不可用。

2.4 風險4:堡壘機訪問繞行能力偏弱,堡壘機無法替代數據審計

(1)繞行監(jiān)控較弱

現狀:堡壘機的繞行監(jiān)控能力較弱,某些用戶能夠繞過堡壘機直接訪問關鍵系統(tǒng)和數據,從而增加了安全風險。這種情況使得企業(yè)難以全面追蹤和記錄所有訪問活動,留下安全隱患。

結果:未經監(jiān)控的訪問行為可能會導致敏感數據的泄露或被惡意篡改,而企業(yè)卻無法及時發(fā)現和響應。

(2)審計功能濫用

現狀:企業(yè)將堡壘機作為主要的數據審計工具,忽視了其實際職責是訪問控制和安全管理。雖然堡壘機具備一定的審計功能,但其設計初衷并不是用于全面的數據審計。這種濫用可能導致審計覆蓋不全,未能全面記錄和分析所有數據操作,從而影響審計的有效性。

結果:堡壘機的審計功能可能無法細致地記錄數據庫內部的復雜操作,導致潛在的違規(guī)行為或異常活動未被及時檢測到。

2.5 風險5:運維人員成為新的風險點,容易繞過現在全部防護手段

(1)權限過高

現狀:運維人員擁有過高的系統(tǒng)權限,缺乏有效的權限分離和最小權限原則,增加了內部數據泄露的風險。過高的權限意味著運維人員可以訪問和操作系統(tǒng)中的所有資源和數據,這不僅增加了意外操作和人為錯誤的風險,也為惡意行為提供了便利。

結果:某些關鍵系統(tǒng)或敏感數據原本應該僅限于特定用戶或角色訪問,但由于缺乏細粒度的權限控制,運維人員可以輕松獲取這些信息。沒有嚴格的權限管理和分離機制,任何內部用戶如果被攻擊者利用或自身動機不純,都可能造成嚴重的數據泄露和破壞。

(2)明文數據訪問

現狀:運維人員可以直接訪問和查看明文數據,未對敏感數據進行有效的保護,增加了數據泄露的可能性。直接訪問明文數據意味著運維人員可以看到完整的、未加密的敏感信息,如客戶個人信息、財務數據、知識產權等。這種訪問方式不僅暴露了數據在內部被竊取的風險,也使得數據在傳輸和存儲過程中更容易被外部攻擊者截獲和利用。

結果:在進行數據庫維護或系統(tǒng)調試時,如果運維人員能夠直接查看和導出明文數據,一旦其賬戶被攻破,攻擊者即可獲取這些敏感信息。

2.6 風險6:應用層攻擊檢測能力偏弱、偏少,數據接入授權不可控

(1)未實現數據層攻擊檢測

現狀:企業(yè)未能在數據層實現有效的攻擊檢測,這使得針對數據的惡意行為可能在未經發(fā)現的情況下發(fā)生。數據層攻擊包括SQL注入、數據庫提權、數據篡改和數據泄露等。由于缺乏數據層的攻擊檢測機制,這些攻擊可能繞過傳統(tǒng)的網絡層和應用層防護,直接威脅到核心數據的安全。

結果:攻擊者可以利用SQL注入漏洞執(zhí)行惡意查詢,從數據庫中獲取敏感信息或修改數據。沒有數據層的檢測機制,企業(yè)無法實時監(jiān)控和響應這些攻擊,導致攻擊可能在長時間內未被察覺,從而造成嚴重的數據泄露和業(yè)務損失。

(2)未實現接入許可控制

現狀:企業(yè)未能在數據層實現嚴格的接入許可控制,導致未經授權的訪問行為可能繞過傳統(tǒng)的訪問控制措施,直接訪問敏感數據。接入許可控制是確保只有經過授權的用戶和應用才能訪問特定數據資源的重要手段。缺乏這種控制可能導致內部人員或外部攻擊者通過未授權的途徑獲取數據。

結果:某些內部應用或第三方服務可能被賦予了過高的權限,能夠訪問不應有的數據集。這不僅增加了數據被濫用和泄露的風險,也可能違反數據保護法規(guī)和合規(guī)性要求。

2.7 風險7:核心數據未加密存儲,數據銷毀合規(guī)手段缺失

(1)未加密存儲

現狀:重要和核心數據未進行加密存儲,增加了數據被非法訪問和泄露的風險。在當今的數據驅動環(huán)境中,企業(yè)存儲了大量的敏感信息,如客戶數據、財務記錄、知識產權等。如果這些數據以明文形式存儲,一旦存儲介質被盜、黑客入侵或內部人員惡意操作,攻擊者可以輕松獲取并濫用這些數據。

結果:企業(yè)服務器被攻破,攻擊者能夠直接訪問未加密的數據庫文件,導致大規(guī)模的數據泄露。

(2)數據銷毀缺失

現狀:缺乏有效的數據銷毀手段,無法確保數據在生命周期結束時被安全銷毀,增加了數據被恢復和濫用的風險。數據生命周期包括創(chuàng)建、存儲、使用、歸檔和銷毀等多個階段。在數據生命周期的最后階段,如果沒有適當的銷毀措施,數據可能被意外或故意恢復和利用。

結果:企業(yè)淘汰或更換存儲設備時,如果未能徹底銷毀存儲在設備上的數據,這些數據可能被新設備的用戶或攻擊者恢復,造成敏感信息泄露。

2.8 風險8:開發(fā)環(huán)境靜態(tài)脫敏手段缺失,數據使用線上業(yè)務數據測試

(1)脫敏不足

現狀:靜態(tài)脫敏措施覆蓋面不廣,無法確保所有敏感數據在開發(fā)和測試環(huán)境中被脫敏處理。靜態(tài)數據脫敏是一種對靜態(tài)數據進行匿名化和混淆處理的方法,通常用于將生產環(huán)境中的敏感數據轉化為在開發(fā)和測試環(huán)境中使用的非敏感數據。然而,企業(yè)可能只對部分數據進行了脫敏處理,或者使用了不夠嚴格的脫敏技術,導致仍有一部分敏感數據暴露在開發(fā)和測試環(huán)境中。

結果:客戶個人信息、財務數據或醫(yī)療記錄等敏感信息在脫敏過程中可能被遺漏或處理不充分,使得這些數據仍然可被識別和濫用。

(2)真實數據使用

現狀:在開發(fā)和測試環(huán)境中仍使用真實業(yè)務數據,增加了數據泄露和濫用的風險。使用真實數據進行開發(fā)和測試雖然可以提高測試的真實性和有效性,但也帶來了嚴重的安全隱患。開發(fā)和測試環(huán)境通常沒有生產環(huán)境那樣嚴格的安全控制措施,開發(fā)人員和測試人員可能擁有過高的訪問權限,這增加了數據被泄露、篡改和濫用的風險。

結果:在進行軟件調試或性能測試時,開發(fā)人員可能無意中暴露客戶的個人信息或交易數據,導致敏感數據外泄。此外,開發(fā)和測試環(huán)境中的數據備份和日志記錄也可能成為泄露的途徑。

2.9 風險9:數據共享機制失控,數據溯源手段失效

(1)溯源能力不足

現狀:數據共享過程中缺乏有效的溯源機制,無法追蹤數據的來源和使用情況。數據溯源能力是指企業(yè)能夠跟蹤和記錄數據從產生到使用的全過程,包括數據的創(chuàng)建、修改、傳輸和刪除等環(huán)節(jié)。在數據共享過程中,沒有有效的溯源機制,企業(yè)將無法了解數據的來源、流轉路徑以及最終用途。

結果:某部門共享的數據被另一部門或外部合作方濫用,但由于缺乏詳細的溯源記錄,企業(yè)無法追蹤到問題的根源。

(2)第三方安全

現狀:對第三方平臺的安全要求落實不到位,增加了數據在共享過程中的風險。隨著企業(yè)業(yè)務的擴展,越來越多的數據共享和合作需要通過第三方平臺進行。然而,如果對第三方平臺的安全要求和審查不夠嚴格,可能會導致數據在傳輸和存儲過程中面臨更高的泄露和篡改風險。

結果:企業(yè)可能會與外包服務商、供應鏈伙伴或云服務提供商共享敏感數據,但如果這些第三方平臺的安全措施不夠健全,攻擊者可能通過這些平臺竊取或篡改數據。此外,第三方平臺的內部人員也可能存在數據濫用的風險。

2.10 風險10:數據出境監(jiān)控手段不全,未進行有效監(jiān)管

(1)審批和備案不足

現狀:數據出境的審批和備案流程不完善,缺乏透明和嚴格的管理,導致數據跨境傳輸的合規(guī)性問題。數據跨境傳輸涉及將敏感數據從一個國家傳輸到另一個國家,可能面臨目的國的數據保護法規(guī)和監(jiān)管要求。

結果:要求在數據出境前進行特定形式的審批或備案,或者要求數據在跨境傳輸過程中進行加密和安全保護。缺乏有效的審批和備案流程,企業(yè)可能會因未能滿足目的國家的要求而面臨法律責任和經濟損失。

(2)數據出境監(jiān)管缺失

現狀:未對數據出境進行有效監(jiān)管,無法確保跨境數據傳輸的安全性和合規(guī)性。數據出境涉及敏感信息離開本國境內,如果企業(yè)未能有效監(jiān)管和控制這一過程,可能導致數據在跨境傳輸過程中被竊取、篡改或非法使用。

結果:企業(yè)缺乏對跨境數據傳輸管控的技術手段或監(jiān)控機制,無法及時發(fā)現和阻止非法數據傳輸行為。

2.11 風險11:管理部門缺乏有力的監(jiān)管抓手,數安風險處置以形成閉環(huán)

(1)監(jiān)管乏力

現狀:管理部門缺乏強有力的監(jiān)管手段,無法全面掌握和評估企業(yè)的數據安全合規(guī)和風險狀況。管理部門的監(jiān)管手段不夠強有力,可能會導致對企業(yè)數據安全管理的監(jiān)督不到位和控制力度不足。

結果:監(jiān)管部門缺乏足夠的技術和人力資源來進行深入的數據安全審核和評估,無法全面了解企業(yè)在數據存儲、處理和傳輸過程中存在的潛在風險。

(2)風險處置不閉環(huán)

現狀:無法有效跟蹤和管理數據安全風險處置流程,難以形成完整的閉環(huán)管理。數據安全事件發(fā)生后,如未能及時和有效地跟蹤、處置和反饋,可能導致類似風險再次發(fā)生或擴大。

結果:企業(yè)缺乏明確的數據安全事件處置流程,或者處置流程中缺乏有效的跟蹤和評估機制,導致風險處置不及時或不完整。這種情況下,企業(yè)無法形成有效的風險管理閉環(huán),難以對數據安全事件進行全面的控制和預防措施。

2.12 風險12:數據安全人才培養(yǎng)不足,技術手段缺失

(1)人才培養(yǎng)不足

現狀:企業(yè)缺乏常態(tài)化的數據安全人才培養(yǎng)機制,導致專業(yè)人才短缺,無法有效應對復雜的數據安全挑戰(zhàn)。企業(yè)可能面臨著人才供給不足的問題。

結果:缺乏專業(yè)的安全分析師、網絡安全工程師和數據保護專家等人才,導致企業(yè)在面對復雜的網絡攻擊、數據泄露和合規(guī)問題時無法迅速應對和解決。

(2)技術手段缺失

現狀:在當前信息技術迅速發(fā)展的背景下,企業(yè)面臨著不斷演變的數據安全威脅和復雜的攻擊技術,缺乏系統(tǒng)化的培訓和技術手段,無法持續(xù)提升員工的數據安全意識和技能。

結果:員工不了解最新的安全威脅類型和防御策略,無法正確使用安全工具和技術來保護企業(yè)的數據資產。

來源:德斯克安全小課堂

浙公網安備 33010502006954號

浙公網安備 33010502006954號