美創AI災備專家:引領災備領域邁入“智能化”時代

2025-12-15

熱點觀察|美創科技丁斐:數據安全 × 價值共創?可信數據空間的 “雙向奔赴”

2025-12-03

美創科技高校供應鏈數據安全方案斬獲 2025 年度 “金智獎”

2025-12-03

每周安全速遞3?? | ShinyHunters 開發新型勒索軟件ShinySp1d3r

2025-11-21

數安標桿|美創榮登2025中國準獨角獸企業100強?

2025-11-17

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務1、HexStrike AI 介紹

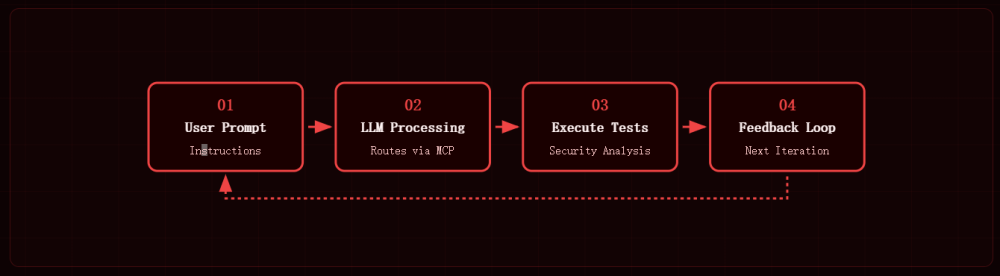

HexStrike AI 是一個革命性的人工智能驅動的進攻性安全框架,它將專業安全工具與自主人工智能代理相結合,提供全面的安全測試能力。HexStrike AI基于多代理架構構建,利用智能決策、實時漏洞分析和先進的自動化技術徹底改變安全專業人員處理滲透測試、漏洞賞金狩獵和 CTF 挑戰的方式。HexStrike AI的工作原理是通過MCP與外部LLM進行人機交互,形成提示、分析、執行和反饋的連續循環。其工作示意圖如下

2、HexStrike AI 本地搭建

HexStrike AI官方網站地址為

https://www.hexstrike.com/

其開源代碼庫地址為

https://github.com/0x4m4/hexstrike-ai

可以從上述網站中獲得HexStrike AI文檔、代碼信息以及相關最新資訊。

hexstrike MCPs Server依賴于python環境,所以在操作系統方面有很好的擴展性,支持Windows/Linux/Mac等主流操作系統。但是由于HexStrike AI本質上還是需要調用系統上已有的滲透測試工具來完成自動化滲透,所以推薦將hexstrike MCPs Server安裝在Kali Linux中,Kali Linux自帶了非常多的安全工具,這樣可以免去一些安裝滲透測試工具的繁瑣操作。

首先安裝kali,從https://www.kali.org/下載鏡像安裝即可

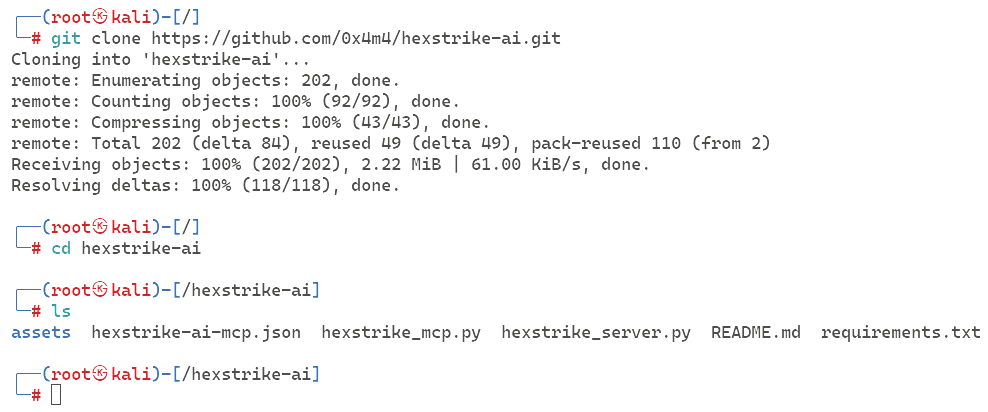

執行如下命令,拉取HexStrike AI源代碼倉庫

git clonehttps://github.com/0x4m4/hexstrike-ai.git

cd hexstrike-ai

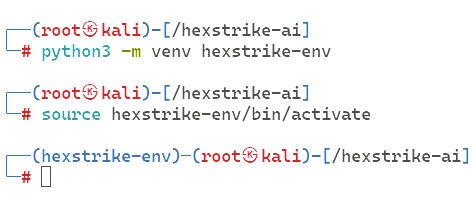

然后執行如下命令,創建一個python虛擬環境并激活,hexstrike MCPs Server會運行在這個虛擬環境中

python3 -m venv hexstrike-env

source hexstrike-env/bin/activate

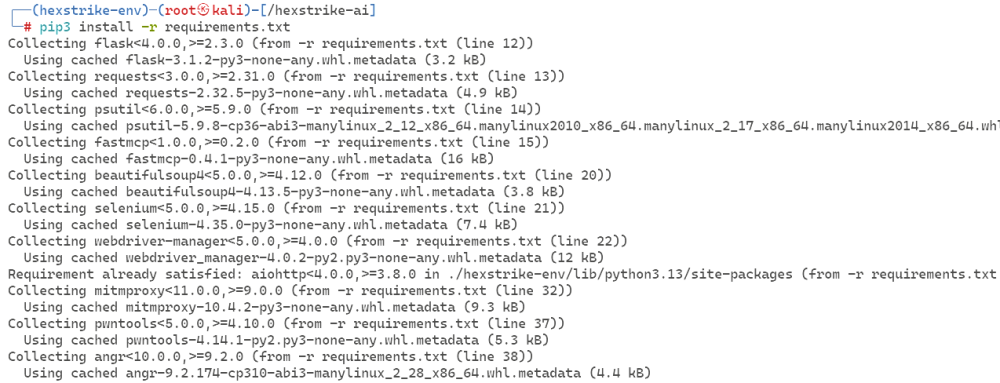

安裝hexstrike MCPs Server所需要的依賴,安裝過程中可能會因為網絡問題或依賴版本問題出現報錯,按照報錯提示解決即可

pip3 install -r requirements.txt

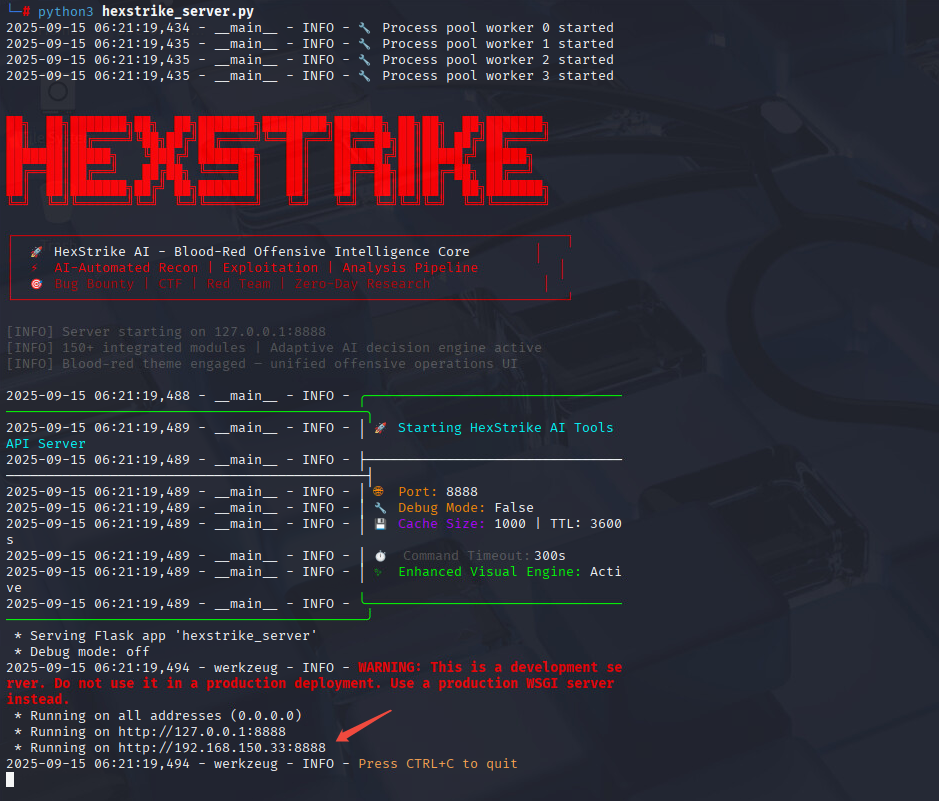

最后運行hexstrike_server.py腳本,完成hexstrike MCPs服務端的搭建啟動工作

python3 hexstrike_server.py

啟動成功后會得到一個MCP服務的連接地址,客戶端需要這個地址進行調用

接下來進行客戶端的安裝和配置

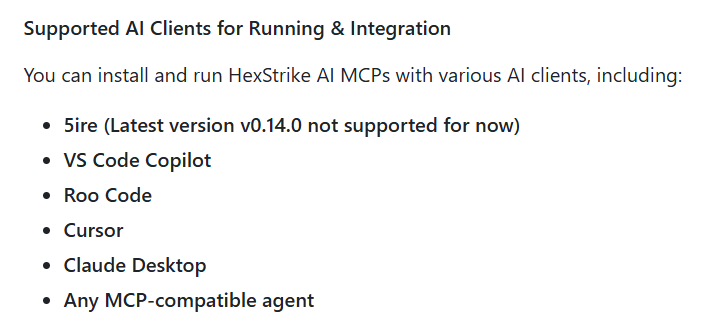

官方文檔中顯示支持5ire、VS Code Copilot、Cursor、Claude Desktop等具備MCP agent能力的客戶端

這里使用HexStrike AI官方演示視頻中的5ire作為MCP客戶端

https://github.com/nanbingxyz/5ire

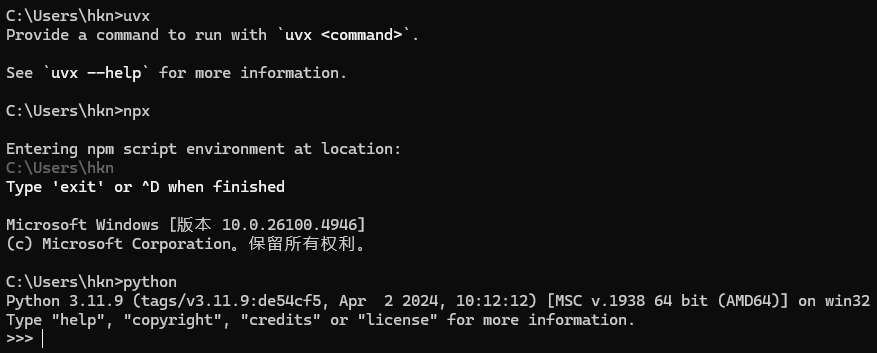

下載對應系統的安裝包文件即可,需要注意的是5ire客戶端需要依賴Python、Node.js、uv環境,需要事先進行安裝

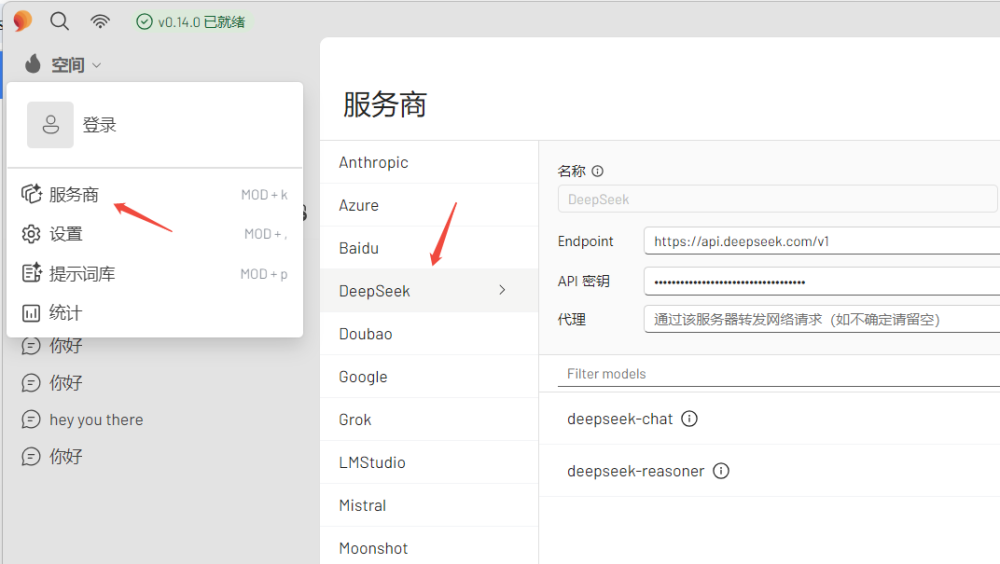

啟動安裝好后的5ire客戶端如下圖所示

配置一下大模型服務商,這里使用的是depseek的大模型,填寫自己的api密鑰

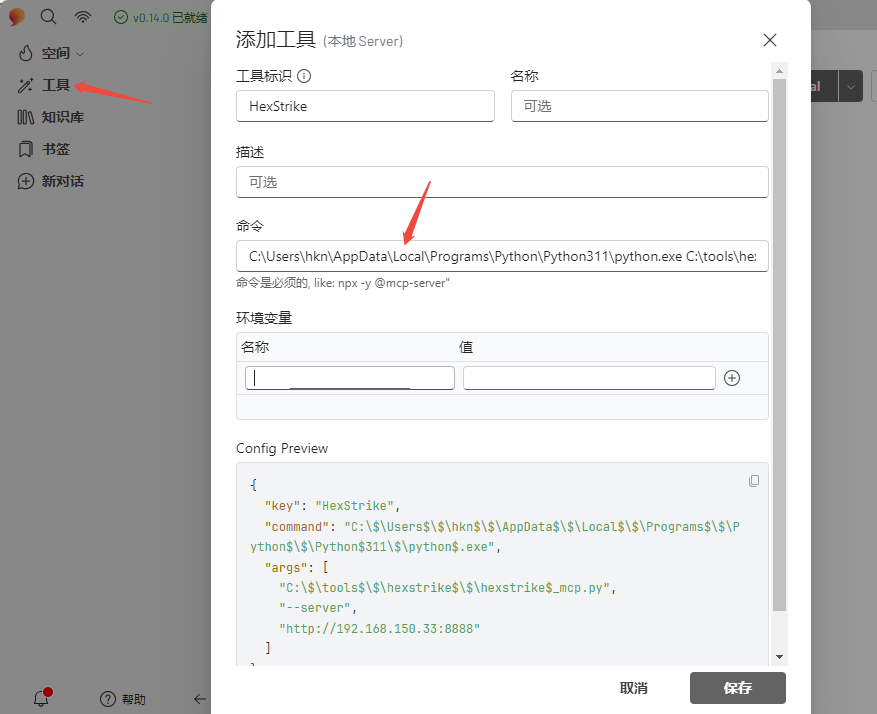

然后開始配置工具,主要就是配置命令這一項,需要配置客戶端python的絕對路徑、hexstrike_mcp.py的絕對路徑以及上述MCP服務端地址,具體命令示例如下

C:\Users\hkn\AppData\Local\Programs\Python\Python311\python.exe C:\tools\hexstrike\hexstrike_mcp.py --serverhttp://192.168.150.33:8888

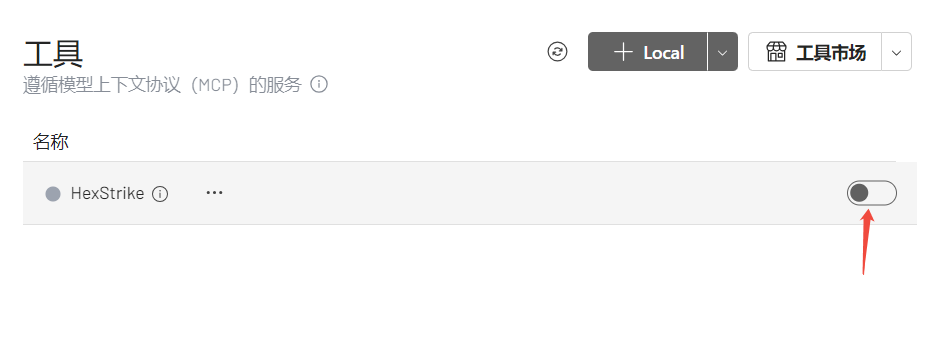

配置好后開啟該工具即可

至此,hexstrike MCPs Server以及MCP客戶端已經全部配置完成。

3、HexStrike AI 自動化滲透測試

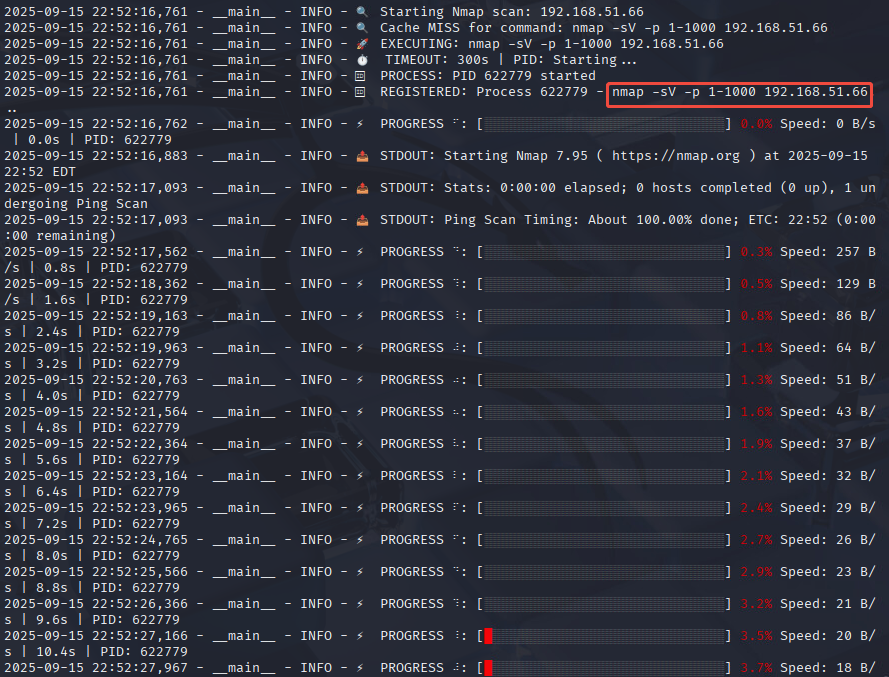

在5ire中新建一個對話,輸入想要執行的滲透測試任務,比如,“幫我對192.168.51.66進行常見的1000端口掃描”

查看MCP server中的日志,發現其執行了nmap -sV -p 1-1000 192.168.51.66命令來完成掃描任務

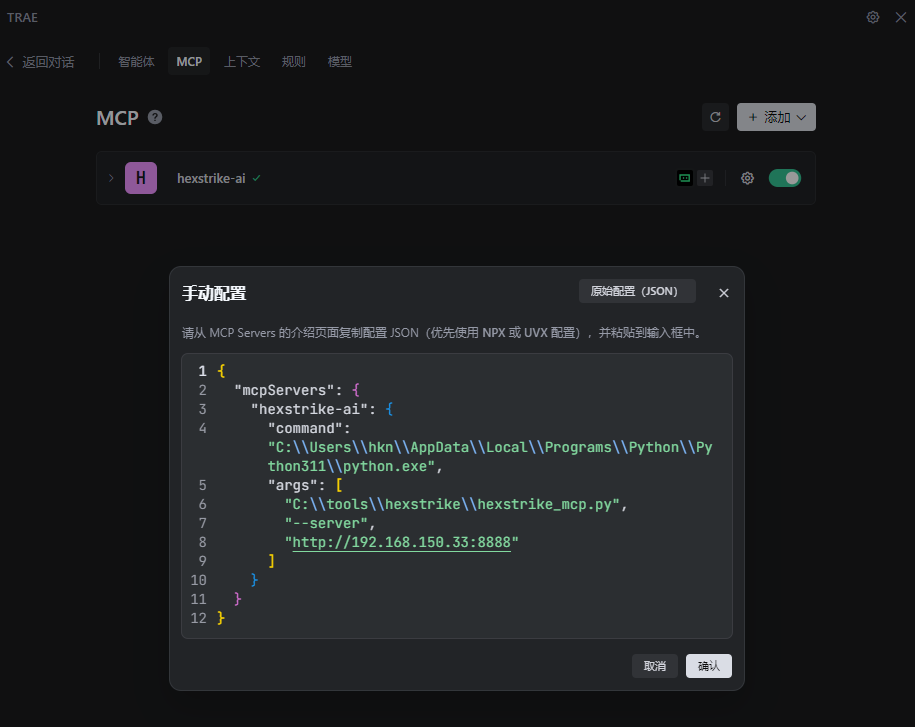

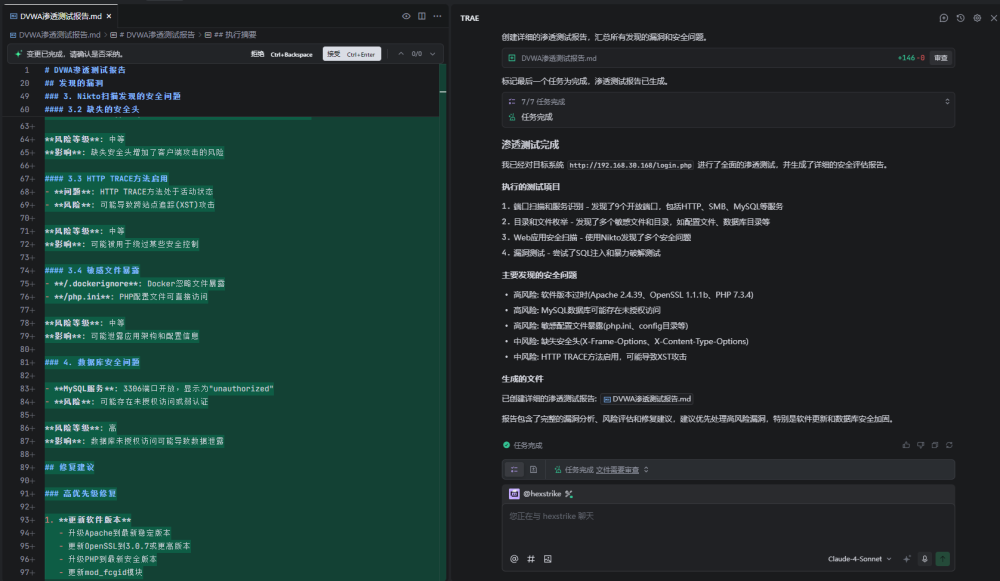

當然如果5ire不是你常用的客戶端,也可以集成在如Trae等客戶端中進行使用,比如在Trae中配置hexstrike智能體并讓其自動化對DVWA靶場進行滲透測試

配置文件內容形如

{

"mcpServers": {

"hexstrike-ai": {

"command": "C:\\Users\\hkn\\AppData\\Local\\Programs\\Python\\Python311\\python.exe",

"args": [

"C:\\tools\\hexstrike\\hexstrike_mcp.py",

"--server",

"http://192.168.150.33:8888"

]

}

}

}

提示詞為“請對http://192.168.30.168/login.php 系統進行滲透測試”,自動化滲透結束后會生成一個markdown格式的報告

4、總 結

從上面的自動化滲透測試結果可以看出,HexStrike AI其實就是大模型自動調用安全工具來完成滲透測試,調用工具的方式是命令行,僅限于一些支持命令行的安全測試工具,因此比較適合完成一些基礎的滲透測試任務,如靶場練習、預設結果的攻防演練、內部日常掃描等。但是涉及到一些進階的滲透測試工作,比如使用圖形化工具、測試邏輯漏洞等,HexStrike AI還暫時不具備這方面的能力。